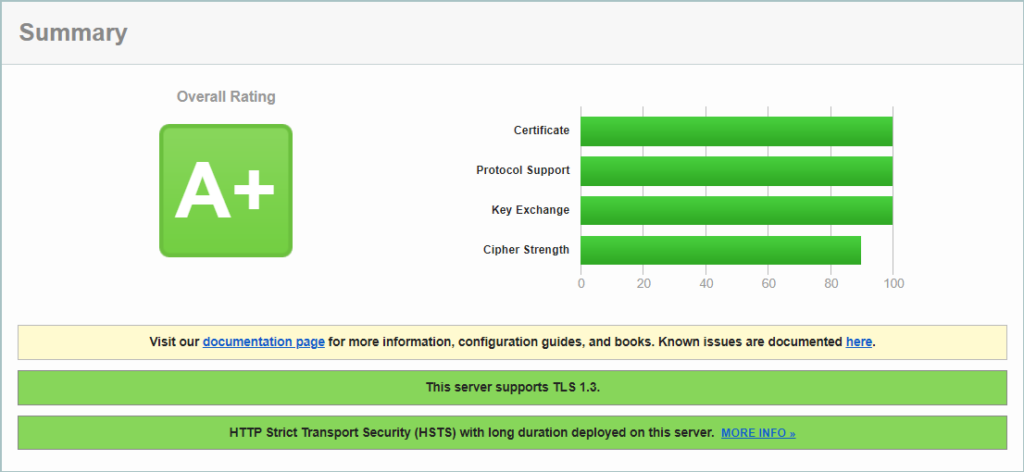

Bei einem Selbsttest über den SSL Server Test von Qualys ist mir aufgefallen, dass wir zwar ein A+ bei unserem VPN-Gateway erhalten haben, es jedoch noch schwache Chiffren gibt, die angeboten werden. Für einen hohen Grad an Standardisierung, Interoperabilität und Sicherheit möchte ich daher eine Vorlage definieren, anhand der wir unsere FortiGate-Firewalls absichern können. In der Folge wurde eine eingehende Analyse der aktuellen Richtlinien von Fortinet und des Bundesamts für Sicherheit in der Informationstechnik (BSI) durchgeführt, um das SSL-VPN-Gateway und die Admin-Oberfläche abzusichern.

Die globalen Einstellungen betreffen die Admin-Oberfläche. Wir haben hier zuvor manuelle Parameter gesetzt für die TLS-Mindeststandards, wechseln nun jedoch auf den Strong-Crypto-Befehl. Das Verbot von RSA-Chiffren ist zwar implizit durch die anderen Parameter gegeben, wurde jedoch bei einem Audit als wünschenswert festgelegt und wird daher beibehalten. Ebenfalls werden mehrere Hash-Verfahren deaktiviert, um das unsichere AES-128-CBC abzuschalten. Wie in einem Technical Tip beschrieben, kann AES-128-CBC nicht selbst deaktiviert werden, weshalb ein Workaround über die Hash-Verfahren genutzt werden kann. Einen exklusiven Umstieg auf TLS 1.3, welches die unsicheren Chiffren nicht mehr unterstützt, haben wir auch diskutiert, jedoch noch nicht ins Auge gefasst.

config system global

set strong-crypto enable

set ssl-static-key-ciphers disable

set admin-https-ssl-banned-cipher RSA SHA1 SHA256 SHA384

set dh-params 8192

endWenn die starke Verschlüsselung (Strong-Crypto) aktiviert ist, sind nur noch TLS 1.2 und TLS 1.3 zulässig. Der Strong-Crypto-Befehl hat jedoch keine Auswirkung auf die SSL-VPN-Verschlüsselungsstufe oder -Chiffren. Für die SSL-VPN-Einstellungen setzen wir daher TLS 1.2 als Mindeststandard und verbieten die gleichen Chiffren wie zuvor. Über den Algorith-High-Befehl werden ebenfalls ältere und unsichere Chiffren verboten.

config vpn ssl setting

set algorithm high

set ssl-min-proto-ver tls1-2

set banned-cipher RSA SHA1 SHA256 SHA384

endAbschließend kontrollieren wir mithilfe von Qualys den neuen Status und führen einen erneuten Scan durch. Es ergibt sich nun eine Bewertung mit A+ mit voller Bewertung in drei Kategorien.

Quellen

- Technical Tip: Disable AES CBC ciphers for SSL VPN and Admin GUI (HTTPS) Access

- Technical Tip: Cipher suites offered by FortiGate

- Hardening | FortiGate / FortiOS 7.4.0 | Fortinet Document Library

- FortiGate encryption algorithm cipher suites | FortiGate / FortiOS 7.4.2 | Fortinet Document Library

- BSI-TR-02102.pdf (bund.de)