Im Laufe der Zeit können wichtige Konfigurationsinformationen verloren gehen oder werden bereits bei der Einrichtung übersehen – ein häufiges Beispiel dafür sind RADIUS-Schlüssel, die zum Beispiel für eine VPN-Authentifizierung auf einem Network Policy Server (NPS) und einer Firewall konfiguriert wurden. Oft sind es schnelle Tests, Improvisationen bei Vorfällen, unvollständige Dokumentation oder Projekte, die ohne umfassende Betriebsübergabe produktiv gesetzt wurden. Die Folge: Nachfolgende Administratoren müssen mühsam die RADIUS-Secrets rekonstruieren oder neu setzen. Glücklicherweise bietet der Windows NPS eine unkomplizierte Möglichkeit, diese Schlüssel zu exportieren und einzusehen. In diesem Beitrag zeige ich, wie das funktioniert.

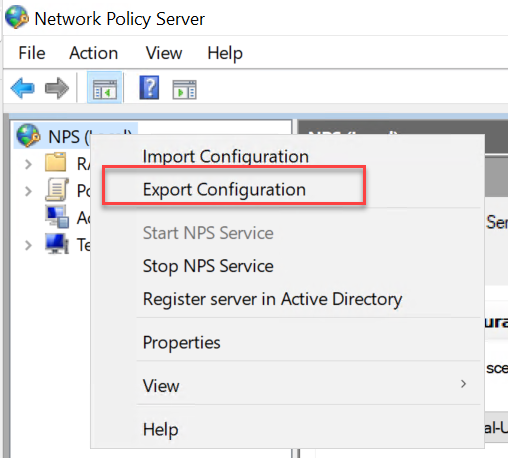

Zuerst exportieren wir die Konfiguration des Network Policy Servers (NPS), auch als „Netzwerkrichtlinienserver“ bekannt. Dazu öffnen wir die NPS-Rolle auf dem Windows Server. Mit einem Rechtsklick auf den NPS rufen wir das Kontextmenü auf und wählen dann die Option Export Configuration.

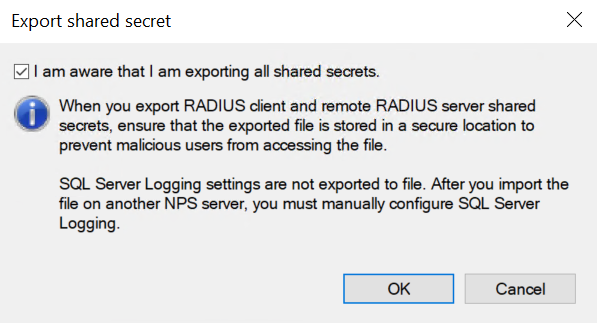

Anschließend bestätigen wir die folgende Warnmeldung. Der NPS weist darauf hin, dass die Konfigurationsdaten im Klartext exportiert werden, was sicherheitsrelevant ist. Daher sollten wir unbedingt sicherstellen, dass die resultierende Datei nach Abschluss aller Arbeiten wieder gelöscht wird, um sensible Informationen zu schützen.

Die exportierte Konfiguration liegt im XML-Format vor. Sie kann nun mit einem beliebigen Texteditor oder einer XML-fähigen Anwendung wie dem Edge-Browser geöffnet werden, der die Datei entsprechend ihrer Struktur anzeigt. In dieser Darstellung finden wir die RADIUS-Clients in der folgenden Datenstruktur.

<Root>

<Children>

<Microsoft_Internet_Authentication_Service>

<Children>

<Protocols>

<Children>

<Microsoft_Radius_Protocol>

<Children>

<Clients>

<CLIENT-A>Die Client-Informationen umfassen den Namen, die IP-Adresse, den Status sowie das benötigte Secret, das im Attribut Shared_Secret hinterlegt ist. Das Passwort wird im Klartext angezeigt und kann daher direkt für die Konfiguration weiterverwendet werden. In diesem Beispiel ist der RADIUS-Client unter dem Namen CLIENT-A eingetragen, was sich in der XML-Struktur unter einem gleichnamigen Eintrag in den Clients widerspiegelt. Das zugehörige Secret ist im Shared_Secret-Attribut gespeichert und lautet in diesem Fall MYS3CR3T.

<CLIENT-A name="CLIENT-A">

<Properties>

<Shared_Secret xmlns:dt="urn:schemas-microsoft-com:datatypes" dt:dt="string">MYS3CR3T</Shared_Secret>

</Properties>

</CLIENT-A>