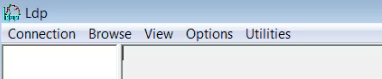

ldp.exe ist ein GUI-basiertes LDAP-Diagnose- und Verwaltungstool, das in Windows Server enthalten ist (Teil der RSAT-Tools). Es dient dazu, mit Active Directory und anderen LDAP-Verzeichnissen zu interagieren – visuell, ohne eigene Skripte schreiben zu müssen.

Mit ldp.exe können Administratoren:

- Verbindungen zu Domain Controllern herstellen (LDAP oder LDAPS), LDAP-Pfade überprüfen

- Authentifizierte Binds durchführen

- Verzeichnisobjekte durchsuchen, filtern, ändern oder löschen, Filter vor dem Einsatz testen

- Attributwerte von Objekten anzeigen oder bearbeiten

- Diagnose- und Troubleshooting-Aufgaben erledigen (z. B. Replikation, Berechtigungen, Deleted Objects)

Damit eignet es sich besonders für Fehleranalyse, Tests und forensische Aufgaben in Active-Directory-Umgebungen. Es kann bspw. bei Microsoft hier heruntergeladen werden.

Einsatz von ldp.exe

| Kategorie | Beschreibung | Beispiel |

|---|---|---|

| Connection / Bind | Verbindung zu LDAP-Server herstellen (DC-Name, Port, SSL) und Benutzeranmeldung (Simple/SSPI/mit Credentials) | Verbindungstest zu dc01.contoso.local |

| Tree View | Anzeige der gesamten AD-Struktur (Container, OUs, Objekte) | OU=Users aufklappen und User-Objekte ansehen |

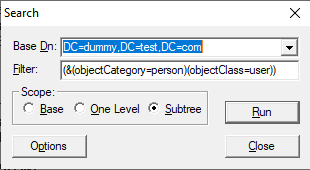

| Search | Komplexe LDAP-Suchen mit Filtern und Base-DN durchführen | (&(objectCategory=person)(objectClass=user)) |

| Modify / Add / Delete | Attribute von Objekten ändern oder neue Objekte hinzufügen/löschen | mail-Attribut für Benutzer setzen |

| Deleted Objects | Zugriff auf „Tombstoned“ Objekte (falls Berechtigung vorhanden) | Gelöschten User im Container CN=Deleted Objects anzeigen |

| Extended Controls | Zusätzliche LDAP-Controls wie „Return Deleted Objects“ oder „Show Recycled“ aktivieren | Vorbereiten einer AD-Wiederherstellung |

| Debug / Logging | Anzeigen von Protokollen und Debug-Informationen für LDAP-Kommunikation | Fehleranalyse bei Bind-Problemen |

LDP einrichten und mit Nutzerdaten verbinden

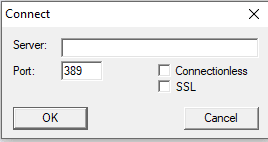

- Menüleiste: Connection → Connect

- Gib den Domain-Controller-Namen ein.

- Bei LDAPS: SSL aktivieren

- Bestätigen mit OK.

- Optional:

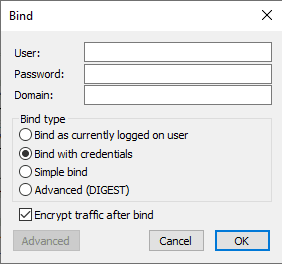

- Menüleiste: Connection → Bind

- Typ Bind with credentials auswählen

- Benutzername, Passwort und Domain eingeben (muss die Rechte haben)

- Bestätigen mit OK.

Active Directory-Struktur durchsuchen

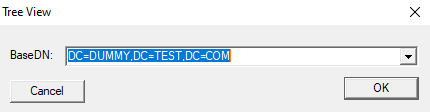

- Menüleiste: View → Tree

- Distinguished Name angeben und bestätigen mit OK.

- Links im Baum kann man jetzt Container (CN) und Organisationseinheiten (OU) aufklappen

DC=DUMMY,DC=TEST,DC=COM) angebenSuchen mit Filtern

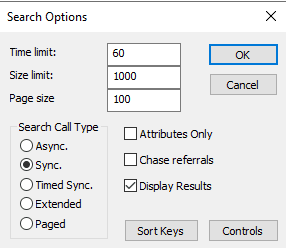

- Options → Search → Display Results deaktivieren → OK

- Browser → Search

- Base DN: z. B.

DC=beispiel,DC=local - Run klicken → Die Anzahl der gefundenen Objekte wird angezeigt.