Am Freitag standen wir vor einer Situation, bei der nach Windows Client- und Server-Updates bestimmte Webseiten nicht mehr geladen werden konnten. Die Fehlermeldung, die angezeigt wurde, war „ERR_SSL_PROTOCOL_ERROR“. Die parallel durchgeführten FortiClient 7.2.5-Updates konnten wir als Ursache ausschließen, und konzentrierten uns daher auf die Security-Profile. Der Fehler trat nur bei aktiver SSL-Deep-Inspection auf und war nicht bei allen Browsern reproduzierbar, sondern nur bei aktualisierten Versionen. In den Release-Notes des letzten Edge-Updates vom 14.11.2024 konnten wir keine Hinweise auf die genaue Ursache finden. In diesem Artikel werde ich die Symptome beschreiben und die kürzlich von Fortinet veröffentlichten Workarounds vorstellen.

Problem

Fehlermeldung

Die folgende Meldung wird den Anwendern angezeigt. Im Browser ist weder ein Zertifikat sichtbar noch eine Fehlermeldung zu Zertifikaten ersichtlich, was darauf hindeutet, dass die Verbindung bereits vorher abbricht. Auffällig ist, dass nicht alle Webseiten betroffen sind und auch nicht alle Browser-Varianten. Der Edge-Browser in der aktuellen Version zeigt dieses Problem nicht, ebenso wenig ein älterer Firefox. Aktualisierte Versionen verschiedener Browser führen jedoch zu dem beschriebenen Fehler.

Betroffene Browser

Fortinet hat derweil eine Liste betroffener Browser veröffentlicht. Diese lassen sich wie folgt zusammenfassen.

- Google Chrome 131

- Firefox 132

- Microsoft Edge 131.0.2903.48 (Stable)

Ursache

Der Auslöser für dieses Problem hängt mit der Einführung von Modular-Lattice Key Encapsulation Mechanism (ML-KEM) für den post-quantenfähigen TLS-Schlüsselaustausch zusammen. Diese Methode hat kürzlich X25519Kyber768 für hybriden post-quantenfähigen Schlüsselaustausch in Chromium-basierten Browsern ersetzt. Das Problem wird derzeit bei Fortinet im Case #1097642 untersucht.

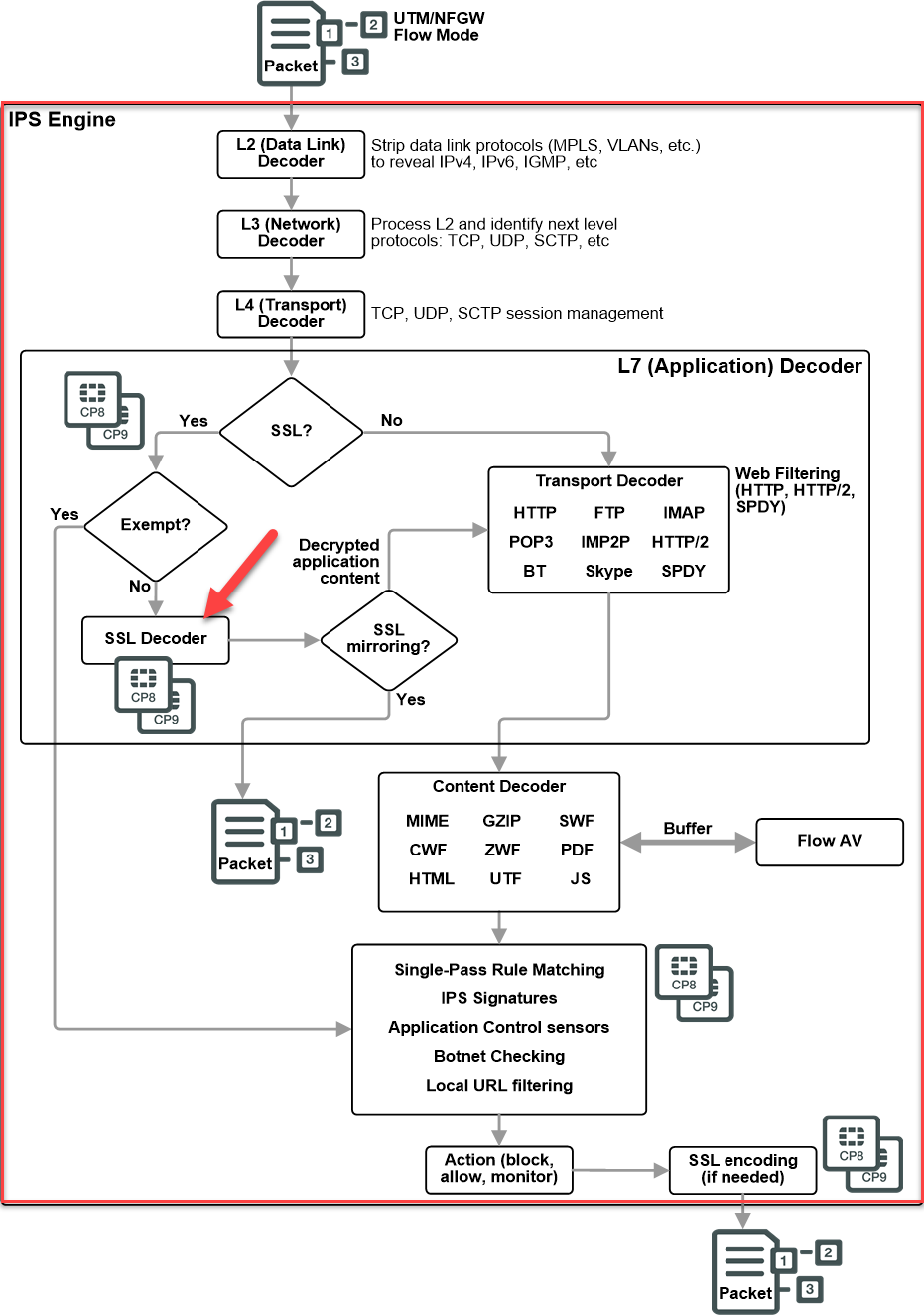

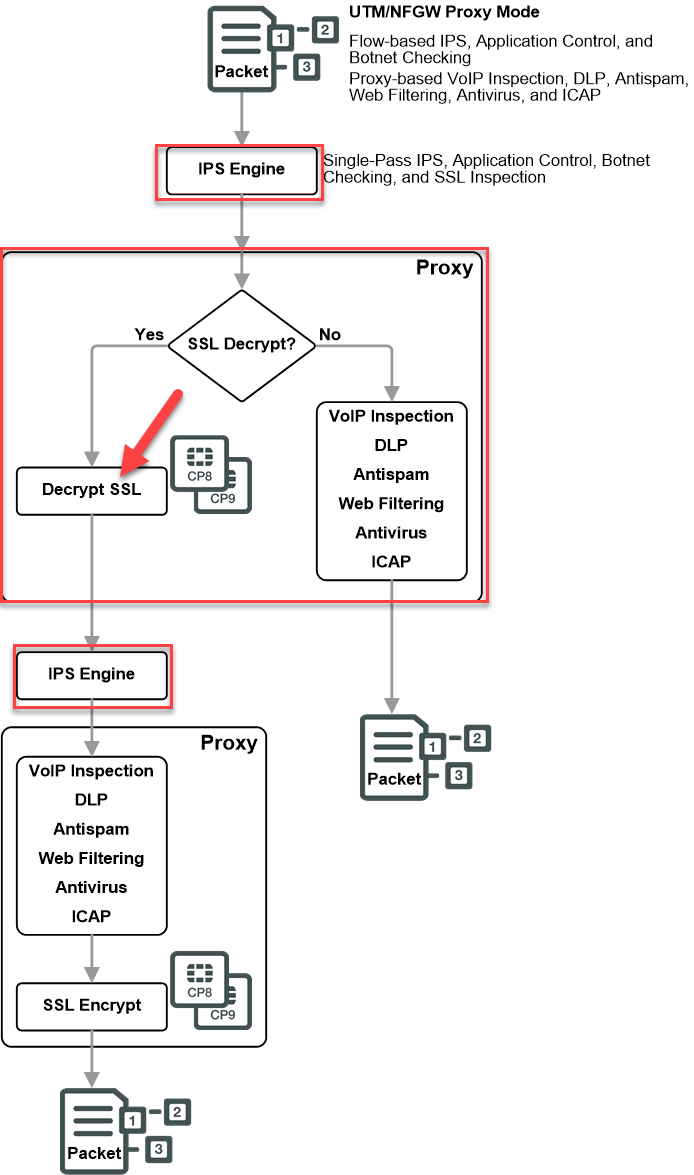

SSL-Inspection in den UTM/NGFW-Modes

Fortinet hat angekündigt, an Lösungen innerhalb der IPS-Engine (Versionen 7.0 bis 7.6) zu arbeiten, was darauf hindeutet, dass der Support für die ML-KEM-Methode derzeit speziell in der IPS-Engine problematisch ist. Ein von Fortinet empfohlener Workaround besteht darin, auf den Proxy-Modus umzuschalten, da in diesem Modus die Entschlüsselung außerhalb der IPS-Engine stattfindet.

Dies ist eine gute Gelegenheit, die Unterschiede zwischen den verschiedenen Betriebsmodi der SSL-Inspection zu beleuchten. Hierzu führe ich aus den Herstellerdokumenten die Flow-Diagramme auf und verweise den jeweiligen Anwendungspunkt der SSL-Inspection und IPS-Engine.

Lösungen

Fortinet bietet mehrere Workarounds für das beschriebene Problem an. In meinem Blog möchte ich mich jedoch auf die FortiGate-basierten Lösungen konzentrieren, da diese aus meiner Sicht einfacher umzusetzen sind und keine Änderungen an Browsern oder Betriebssystemen erfordern. Der Fokus liegt darauf, praktikable Lösungen direkt auf der Firewall-Ebene anzuwenden, um die Sicherheit und Funktionalität so effizient wie möglich sicherzustellen.

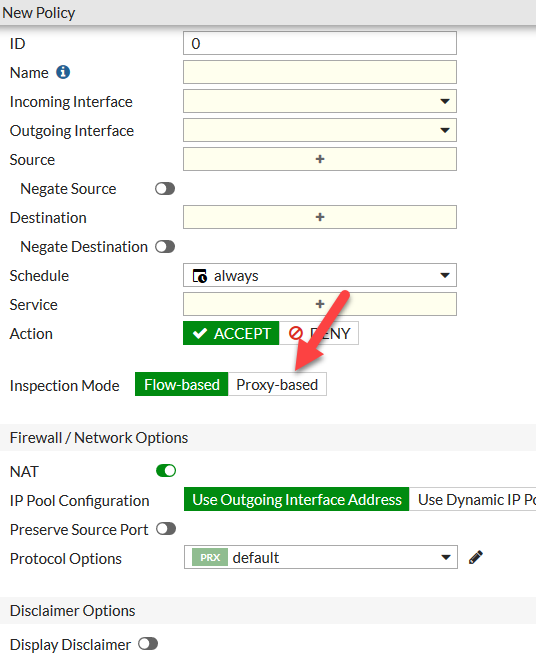

Inspection-Mode auf Proxy-based umstellen

Das aus meiner Sicht einfachste und effektivste Verfahren zur Lösung des Problems ist die Umstellung des Modus auf Proxy-based. Der Fehler tritt ausschließlich in Kombination mit Flow-based-Policies und aktivierter SSL-Deep-Inspection auf. Durch die Umstellung auf den Proxy-Modus bleibt die Prüfung der SSL-Verbindung vollständig erhalten, ohne dass Ausnahmen definiert werden müssen.

Zusätzlich bietet der Proxy-Modus potenzielle Vorteile, da er die gründlichste Inspektion für UTM- und NGFW-Funktionen ermöglicht. Insbesondere bei Richtlinien, die den Schutz vor bösartigen Inhalten gewährleisten sollen, wird grundsätzlich empfohlen, den Proxy-Modus einzusetzen. Er sorgt für eine umfassendere Sicherheitskontrolle und reduziert das Risiko, dass Bedrohungen unbemerkt bleiben.

SSL-Inspection-Ausnahme festlegen

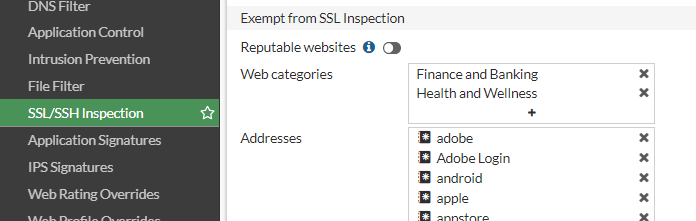

Fortinet schlägt als zweite Variante vor, eine Ausnahme für die betroffenen oder relevanten Webseiten im SSL-Inspection-Profil einzurichten. Dadurch wird die SSL-Inspection für diese Seiten komplett deaktiviert, selbst wenn die zugehörige Firewall-Regel diese Funktion ursprünglich verlangt. Diese Methode kann jedoch zu einem erhöhten administrativen Aufwand führen, da kontinuierlich Anpassungen erforderlich sind, bis ein langfristiger Fix von Fortinet bereitgestellt wird.

SSL-Inspection abschalten

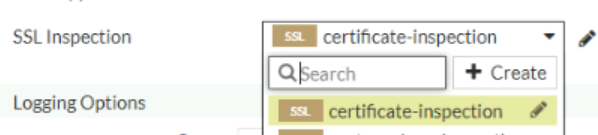

Anstatt für einzelne Webseiten nun Ausnahmen zu definieren oder den Inspektionsmodus auf Proxy-based umzustellen, besteht auch die Möglichkeit, die SSL-Inspektion vollständig zu deaktivieren oder auf das Verfahren der einfachen Zertifikatsüberprüfung (Certificate Inspection) umzustellen. Diese Ansätze verringern jedoch das allgemeine Sicherheitsniveau erheblich. Daher sollten sie nur in gut begründeten Ausnahmefällen in Betracht gezogen werden, da es sicherere und effektivere Alternativen gibt.

Quellen

- ERR_SSL_PROTOCOL_ERROR when using Flow-based Deep Inspection due to ML-KEM post-quantum TLS key exchange

- Google Online Security Blog: A new path for Kyber on the web

- UTM/NGFW packet flow: flow-based inspection | Fortinet Document Library

- Inspection mode feature comparison | Fortinet Document Library

- Exempting applications/domains/websites from SSL Inspection | Fortinet Community